Para el negocio, el diseño de una administración de seguridad consistente requiere de una combinación de mecanismos de seguridad y control implantados en los componentes de la infraestructura tecnológica, aunado a un marco referencial basado en normas que establezcan los criterios y medidas básicas que deben aplicarse a los activos de información para facilitar su correcta identificación, clasificación, manejo y protección.

¿Cómo desarrollar las políticas y procedimientos de Seguridad de Activos de Información?

Una de las premisas a considerar al momento de emprender un proyecto de desarrollo de políticas y procedimiento de seguridad de activos de información, y tomando en cuenta el resultado que se quiere producir, es que debe dársele un tratamiento un tratamiento formal, e incluir las cuatro (4) grandes actividades de la administración de todo proyecto, y con miras a la generación de estrategias a corto, mediano y largo plazo, tal como se muestra en la Figura N° 2.

¿Cómo desarrollar las políticas y procedimientos de Seguridad de Activos de Información?

Una de las premisas a considerar al momento de emprender un proyecto de desarrollo de políticas y procedimiento de seguridad de activos de información, y tomando en cuenta el resultado que se quiere producir, es que debe dársele un tratamiento un tratamiento formal, e incluir las cuatro (4) grandes actividades de la administración de todo proyecto, y con miras a la generación de estrategias a corto, mediano y largo plazo, tal como se muestra en la Figura N° 2.

Figura N° 2. Actividades cíclicas en el desarrollo de políticas y procedimientos de Seguridad de Activos de Información

En términos más precisos, al desarrollar las políticas y procedimientos se bebe tener en cuenta que el contenido de cada una de estos documentos no aplican de manera directa a toda la comunidad usuaria, y que definitivamente, dependerá de la naturaleza de la normativa, para que la misma sea aplicada de forma global en toda la organización. A tal efecto, es necesaria la definición de la matriz de cobertura, que no es más que el alcance que debe tener las políticas y procedimientos para que los mismos estén orientados al público adecuado. Esta matriz, está conformada por:

- Audiencias: determinan a quiénes va dirigida la política y/o procedimiento. Ejemplo: usuarios finales, gerentes, TI, Asociados de Negocios, entre otras.

- Categorías: establecen la clasificación en donde la política aplica. Ejemplo: hardware, software, comunicaciones, administración, seguridad física, etc.

Un ejemplo del alcance de una política puede observarse como sigue:

En resumen, al desarrollar las políticas y procedimientos de seguridad de activos de información, se debe:

- Identificar el punto sensible a proteger.

- Establecer su prioridad en cuanto a acciones de seguridad de corto, mediano y largo plazo.

- Definir la matriz de cobertura sin redundancias.

- Definir acciones a tomar en caso de incumplimiento.

- Redactar de forma clara y precisa el contenido .

- Automatizar el mantenimiento y consulta de las políticas y procedimientos (ejemplo: base de datos, Web Site, etc.).

Factores críticos de éxito en el desarrollo de políticas y procedimientos de Seguridad de Activos de Información

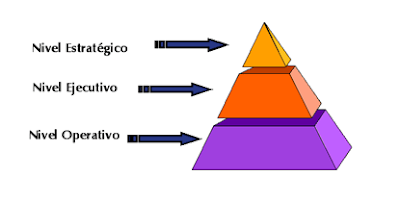

Existen muchos factores a considerar para lograr que los esfuerzos realizados cuando se desarrollan políticas y procedimientos de seguridad de activos de información sean efectivamente aprovechados, así como también, para maximizar los resultados obtenidos, una vez que se ha concluido el desarrollo de las normativas. Sin embargo, uno de los principales elementos a tomar en cuenta es la distribución y aplicación de las políticas a todos los niveles de la organización, tal como se muestra en la siguiente figura: esto, si no garantiza el éxito, provee aspectos positivos que facilita la definición de controles y lineamientos corporativos a ser acatados por la comunidad usuaria, y que redundarán en un ambiente de seguridad reforzado.

Si hacemos un inventario de los factores críticos de éxito al momento de abordar un proyecto de desarrollo de políticas y procedimientos que aplique a las diferentes áreas funcionales de la organización, pudiéramos generar una lista considerable de aspectos, sin embargo, es importante mantener presente al menos los siguientes:

Si hacemos un inventario de los factores críticos de éxito al momento de abordar un proyecto de desarrollo de políticas y procedimientos que aplique a las diferentes áreas funcionales de la organización, pudiéramos generar una lista considerable de aspectos, sin embargo, es importante mantener presente al menos los siguientes:- Implantar medios efectivos de difusión de las políticas y procedimientos desarrollados.

- Coordinación de requerimientos y levantamiento de información.

- Participación activa de las unidades funcionales y de soporte estratégico del negocio.

- Flexibilidad y adaptabilidad a las realidades del negocio, en las políticas y procedimientos a ser generados.

- Educación y concientización del esfuerzo realizado.

- Mantenimiento constante del Manual de políticas y procedimientos.

- Compromiso de la Directiva de la Compañía.

Definitivamente, la existencia de controles y lineamientos corporativos aplicables a los diferentes componentes informáticos de la organización, complementa el entorno de seguridad y ayuda a mantener criterios y medidas estándares para facilitar la identificación, clasificación, uso y protección de los elementos que soportan el negocio: los activos de información.

Espiñeira, Sheldon y Asociados, Firma miembro de PricewaterhouseCoopers

No hay comentarios:

Publicar un comentario